Настройка SAML 2.0 SSO с Microsoft Active Directory Federation Services

Примечание: ADFS 2.0 на Windows Server 2008 r2 или

ADFS 3.0 на Windows Server 2012 / 2012 r2

SAML 2.0 single sign-on (SSO) может быть интегрирован с Microsoft Active Directory Federation Services (AD FS) 3.0.

Системные требования:

- установленный и настроенный сервис AD FS

- компьютер-сервер на Microsoft Server 2008r2 или 2012/2012r2

- SSL-сертификат для вашей страницы авторизации AD FS и отпечаток этого сертификата

В этом примере мы используем ADFS 2.0 на Windows Server 2008 R2. Для Windows Server 2012 все шаги аналогичны за исключением установки. Здесь установка роли AD FS происходит через диспетчер сервера, а на Windows 2008 Server r2 через установочный пакет.

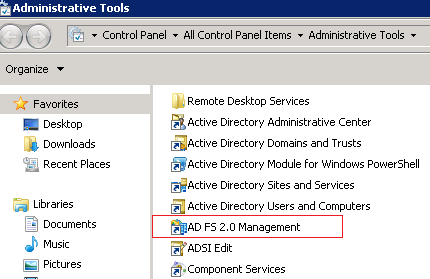

Шаг 1. Управление AD FS

Войдите в ваш AD FS сервер и запустите ADFS Management Console через ярлык в меню Control Panel > Administrative Tools.

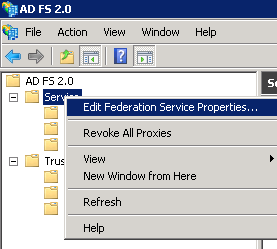

Шаг 2. Проверка настроек AD FS

Нажмите правой кнопкой мыши на Service и выберите Edit Federation Service Properties…

Убедитесь, что поля во вкладке General соответствуют вашей DNS-записи и именам сертификата. Адрес в поле Federation Service Identifier будет также использован при настройке SAML 2.0 на стороне iSpring Learn.

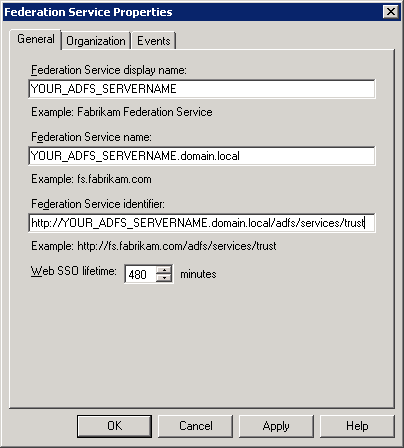

Шаг 3. Сертификат для подписи токена

-

Найдите сертификат в базе.

-

Правой кнопкой мыши нажмите на сертификат и выберите View Certificate.

-

Перейдите на вкладку Details.

-

Найдите поле Thumbprint и скопируйте его значение.

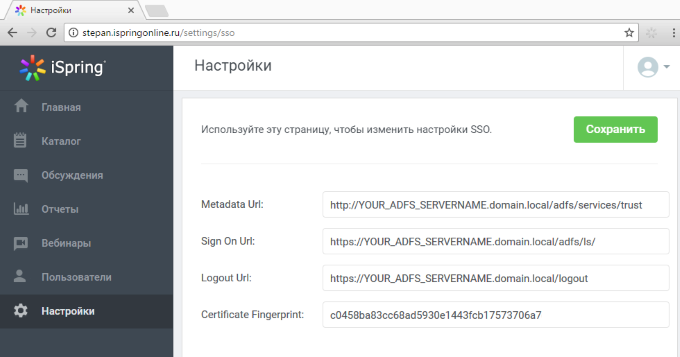

Шаг 4. Настройка iSpring Learn

-

Войдите в свой аккаунт iSpring Learn как администратор и перейдите в меню настроек SSO по ссылке: https://ИМЯ_ВАШЕГО_АККАУНТА.ispringlearn.ru/settings/sso

-

Вставьте скопированное значение поля Thumbprint в поле Certificate Fingerprint field и удалите из значения все пробелы между символами.

-

Введите ваши параметры в поля Metadata URL, Sign On URL и Logout URL.

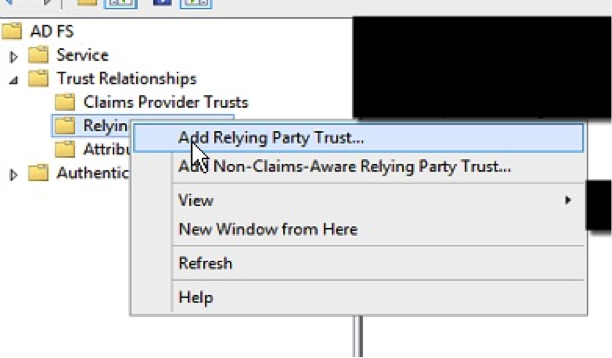

Шаг 5. Настройка проверяющей стороны в AD FS

Откройте Панель управления AD FS, нажмите правой кнопкой мыши на Relying Party Trusts и выберите Add Relying Party Trust…

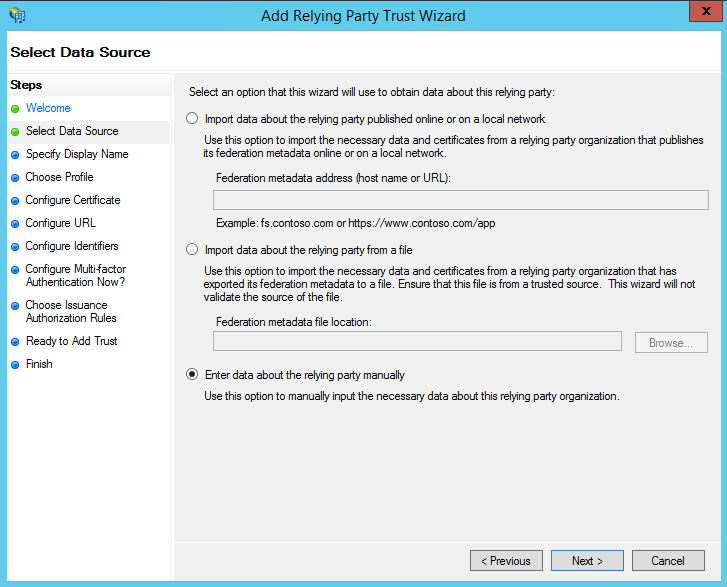

Нажмите кнопку Next в окне приветствия мастера настройки проверяющей стороны и на шаге Select Data Source выберите последнюю опцию в списке – Enter data about the relying party manually.

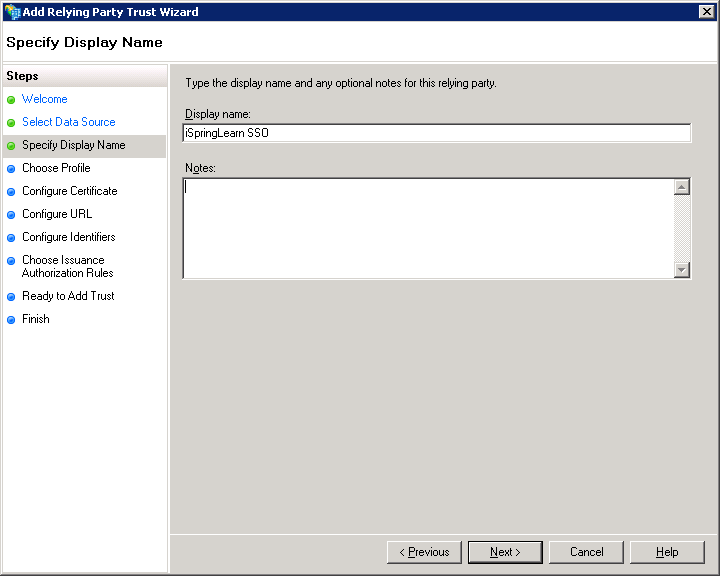

На следующем шаге введите название Display name, которое будет использоваться в будущем.

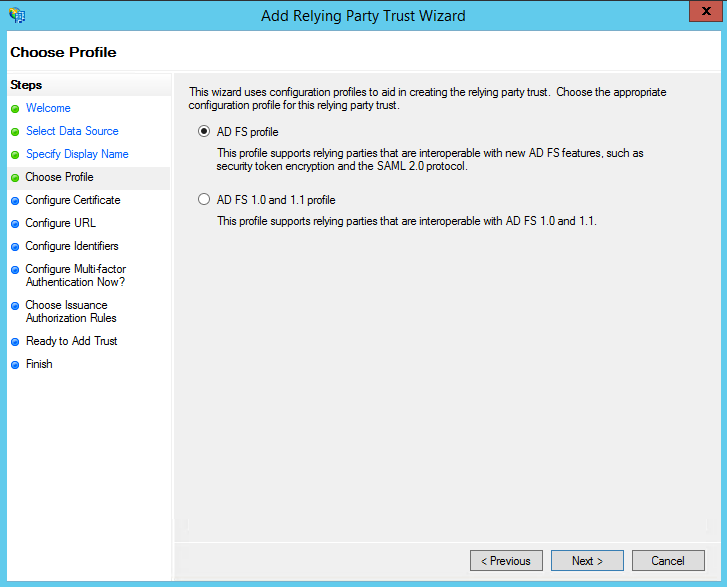

На следующем шаге выберите профиль AD FS:

На следующем шаге оставьте все параметры в том же виде, как они выставлены по умолчанию.

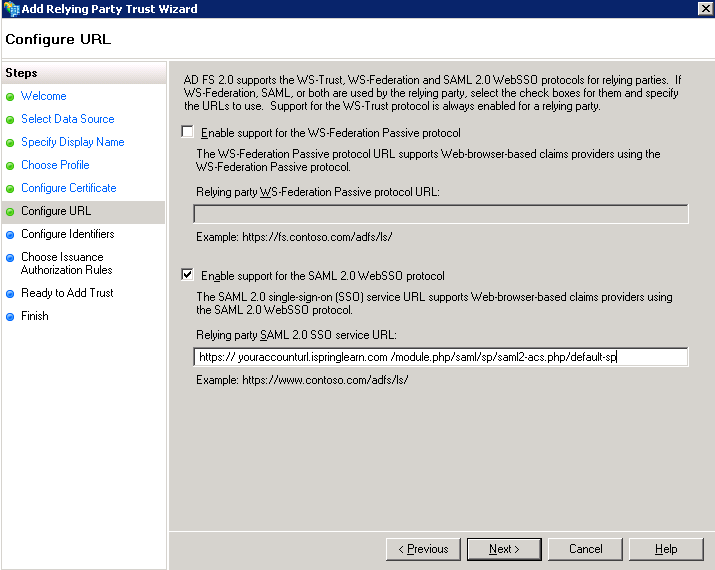

На следующем шаге поставьте флажок напротив параметра Enable support for the SAML 2.0 WebSSO protocol. В поле введите URL по типу https://ИМЯ_ВАШЕГО_АККАУНТА.ispringlearn.ru/module.php/saml/sp/saml2-acs.php/default-sp

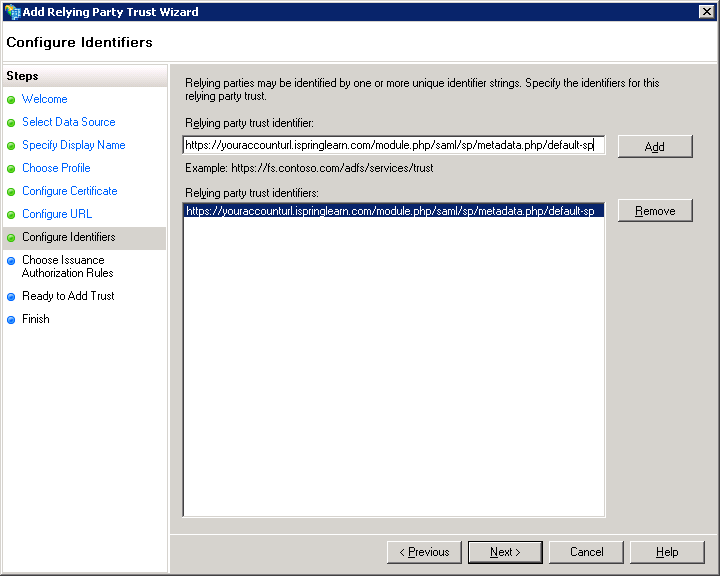

На следующем шаге добавьте Relying party trust identifier по типу https:// ИМЯ_ВАШЕГО_АККАУНТА.ispringlearn.ru/module.php/saml/sp/metadata.php/default-sp

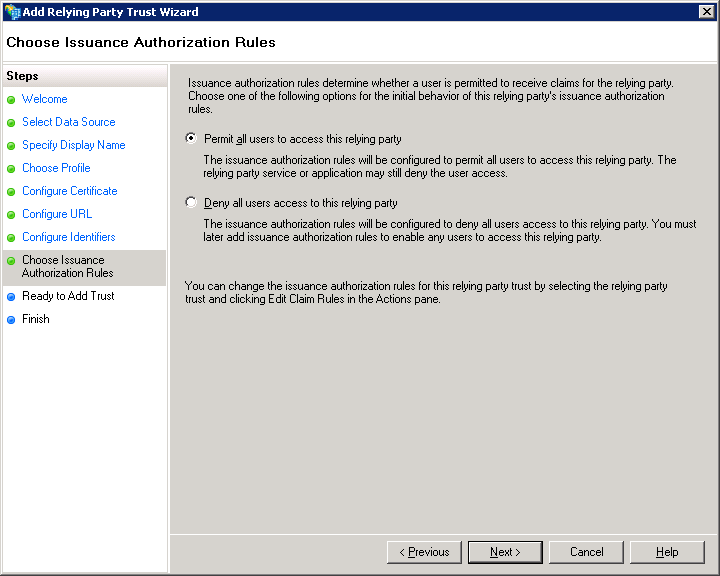

Далее выберите параметр Permit all users to access the relying party trust.

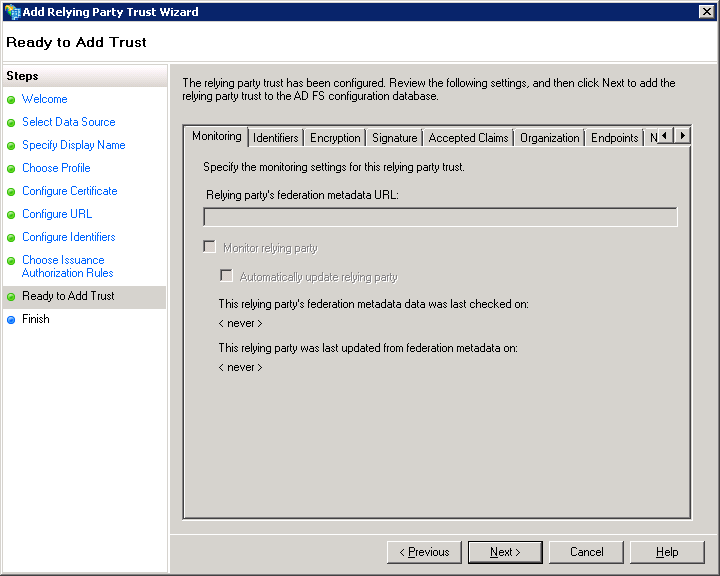

На следующем шаге оставьте все параметры по умолчанию и нажмите Next.

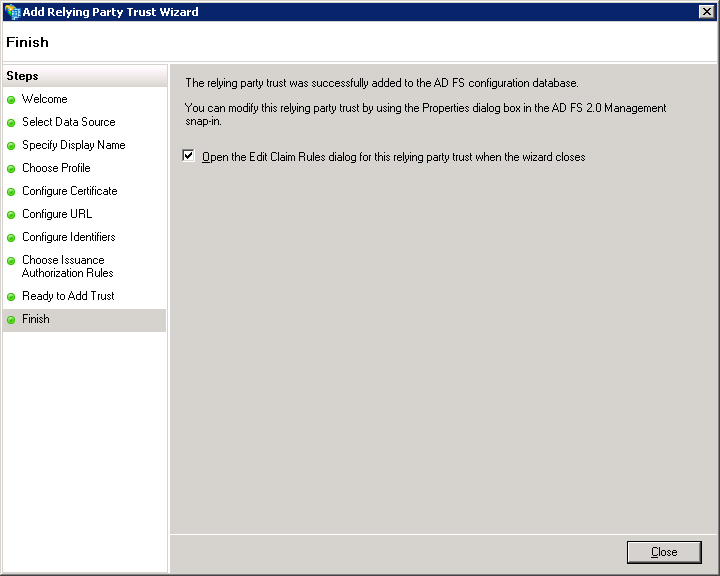

На конечном шаге поставьте флажок напротив параметра Open the Edit Claim Rules dialog и нажмите Close, чтобы выйти из мастера настройки добавления проверяющей стороны.

Шаг 6. Создание правил утверждений

-

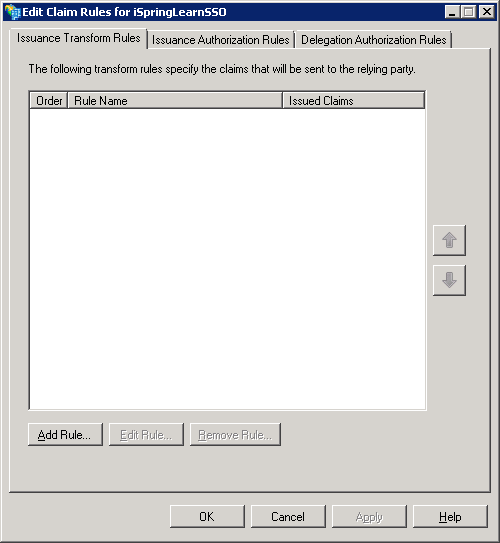

Добавьте первое правило, нажав на Add Rule...

-

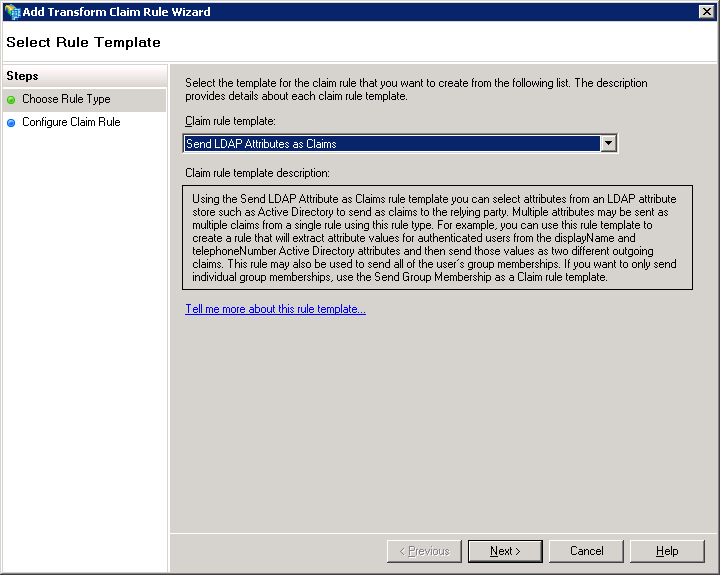

Выберите правило Send LDAP Attributes as Claims.

-

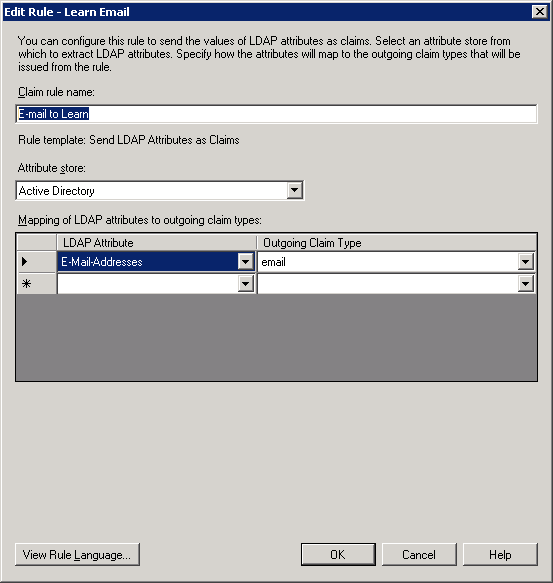

На следующем шаге введите название вашего Правила Утверждения. Например, E-mail to Learn, и выберите Active Directory для параметра Attribute store. Далее выберите следующие значения:

-

в колонке LDAP Attribute выставите E-Mail Addresses

-

в колонке Outgoing Claim Type выставите email

-

Нажмите Finish или ОК для сохранения нового правила.

-

-

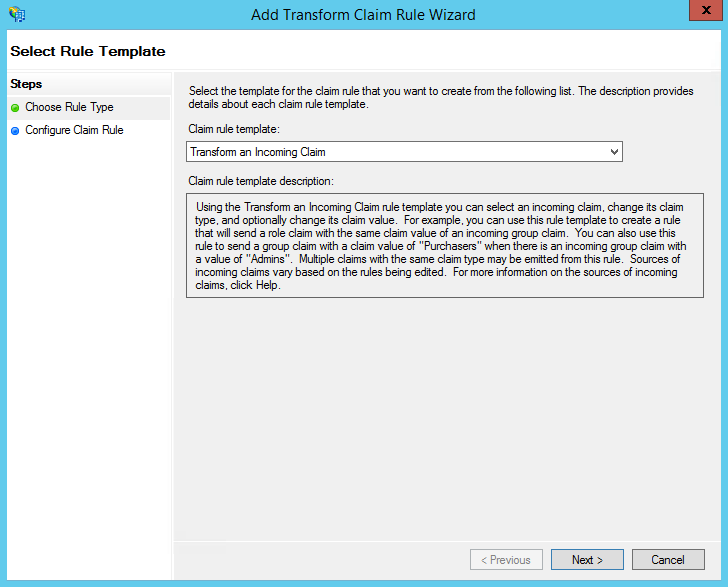

Далее добавьте второе правило и выберите Transform an Incoming Claim для параметра Claim rule template.

-

Дайте имя вашему правилу утверждения, например, Transform Account Name

-

Выберите Windows account name для параметра Incoming Claim Type

-

Выберите Name ID для параметра Outgoing Claim Type

-

Выберите Transient Identifier для параметра Outgoing Name ID Format

-

Оставьте Pass through all claim values выбранным, как он стоит по умолчанию

-

-

Нажмите ОК для создания правила утверждения, а затем снова ОК для подтверждения завершения создания правил.

Шаг 7. Изменение настроек безопасности

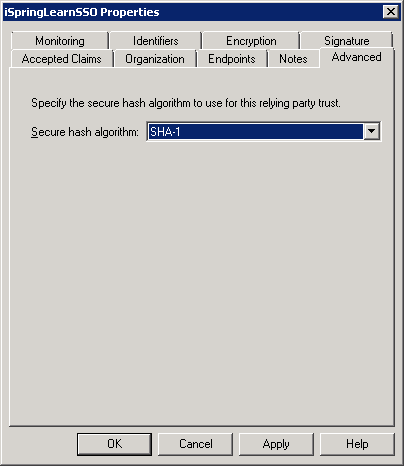

Некоторые параметры настроек безопасности созданного Relying Party Trust необходимо изменить. Для перехода к этим настройкам, выберите Properties в боковой панели справа, убедившись, что также выбран параметр Relying Party Trust.

-

Убедитесь, что во вкладке Advanced выбран SHA-1 для параметра Secure hash algorithm.

-

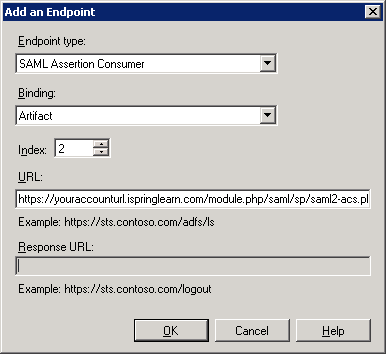

во вкладке Endpoints нажмите ADD, чтобы добавить новую конечную точку.

-

выберите SAML Assertion Consumer для параметра Endpoint type

-

выберите Artifact для параметра Binding и 2 для параметра Index

-

в поле URL добавьте адрес по типу https:// ИМЯ_ВАШЕГО_АККАУНТА.ispringlearn.ru/module.php/saml/sp/saml2-acs.php/default-sp

-

оставьте поле Response URL пустым и нажмите ОК

-

Нажмите ADD еще раз

-

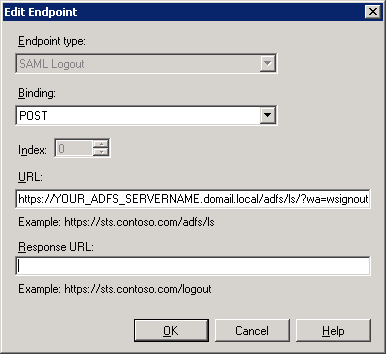

Выберите SAML Logout для параметра Endpoint type

-

Выберите POST для параметра Binding

-

В поле URL введите адрес по типу https://ИМЯ_ВАШЕГО_ADFS_СЕРВЕРА.domail.local/adfs/ls/?wa=wsignout1.0

-

Оставьте поле Response URL пустым и нажмите ОК

Шаг 8. Вход в аккаунт

Перейдите на страницу SSO вашего аккаунта iSpring Learn по ссылке типа https:// ИМЯ_ВАШЕГО_АККАУНТА.ispringlearn.ru/sso/login и введите свои данные для входа.